Восстановление данных VeraCrypt, TrueCrypt и Bitlocker

Шифрование данных нередко применяется пользователями, не задумывающимися о том, что в полном соответствии с диалектикой — «где розы, там и шипы», и приятные плюшки, в виде сохранения конфиденциальности своих файлов, в любой момент могут обернуться риском их потери из-за логического или физического сбоя носителя.

Так и случилось с USB флешкой которую прислали в нашу лабораторию из Белгорода.

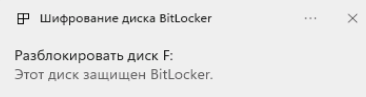

Будучи исправной физически, при подключении к системе появляется всплывающее уведомление о наличии шифрования битлокер, но при попытке разблокировать диск известным паролем:

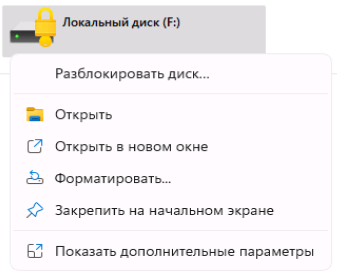

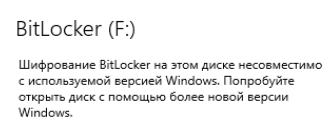

Выдаётся сообщение «Шифрование BitLocker на этом диске несовместимо с используемой версией Windows. Попробуйте открыть диск с помощью более новой версии Windows.»

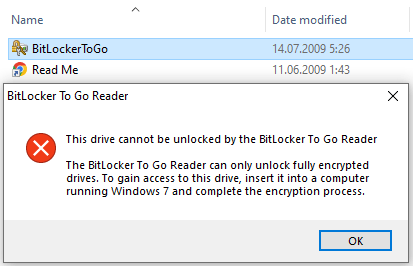

На флешке есть выделенный раздел с помещённой утилитой «BitlockerToGo.exe», предназначенной для получения доступа к зашифрованному разделу в операционный системах типа Windows 7, но попытка использовать её, так же выдаёт ошибку «This drive cannot be unlocked by the Bitlocker To Go Reader»:

Получив такие вводные, первым делом создаём полную посекторную копию в файл-образ, для получения простора в экспериментах.

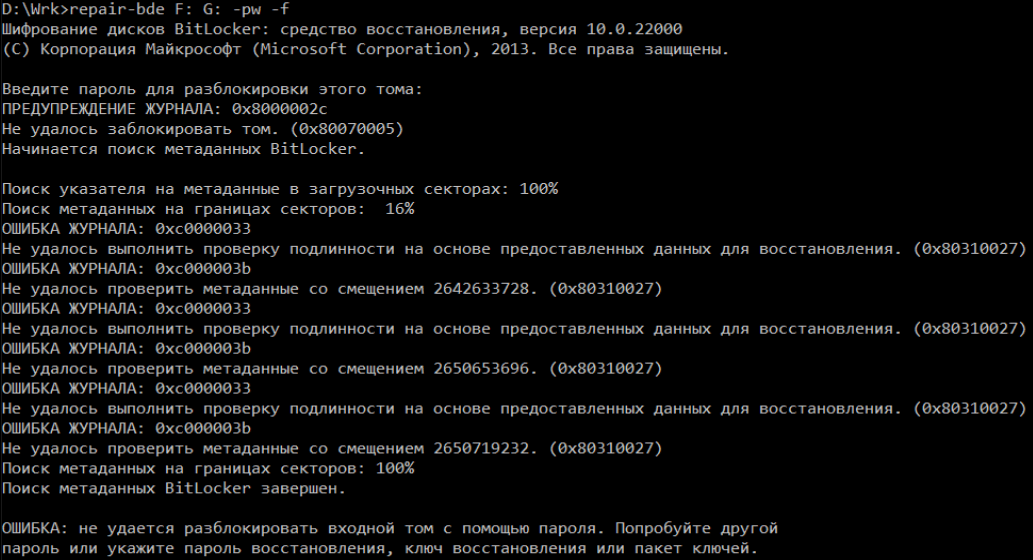

BitLocker не принимает пароль

Для начала стоит попробовать консольную утилиту «repair-bde», предназначенную для восстановления данных BitLocker потерянных в результате сбоя. В данном случае утилита не помогла, в процессе отработки выводились сообщения типа «ОШИБКА ЖУРНАЛА: 0xc000003b» и «ОШИБКА ЖУРНАЛА: 0xc0000033»:

Такая ошибка может быть вызвана попыткой разблокировать Битлокер неправильным паролем, но в данном случае пароль был верный. Что же произошло?

Как разблокировать BitLocker

Дело в том, что шифрование BitLocker многоуровневое, если так можно выразиться. На «низком уровне» лежит базовое шифрование, при котором используется основной немодифицируемый Full Volume Encryption Key. Этот ключ генерируется системой и не зависит от пароля пользователя. Он, в свою очередь, шифруется через Volume Master Key, который, опять же, шифруется пользовательским паролем, либо модулем TPM. Таким образом, при смене пользовательского пароля сами данные на диске не модифицируются, а меняется только шифрование Volume Master Key, что позволяет производить смену пароля пользователя практически мгновенно, не нагружая операционную систему и дисковый массив, если речь идёт, к примеру, о шифровании системного диска.

При логическом сбое, который нередко может быть инициирован сменой пароля, происходит повреждение метаданных шифрования, которые хранятся в заголовке. Благо, метаданные имеют копии, и при повреждении основной, всё необходимое можно попробовать взять из резервной.

Расшифровка BitLocker

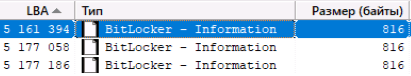

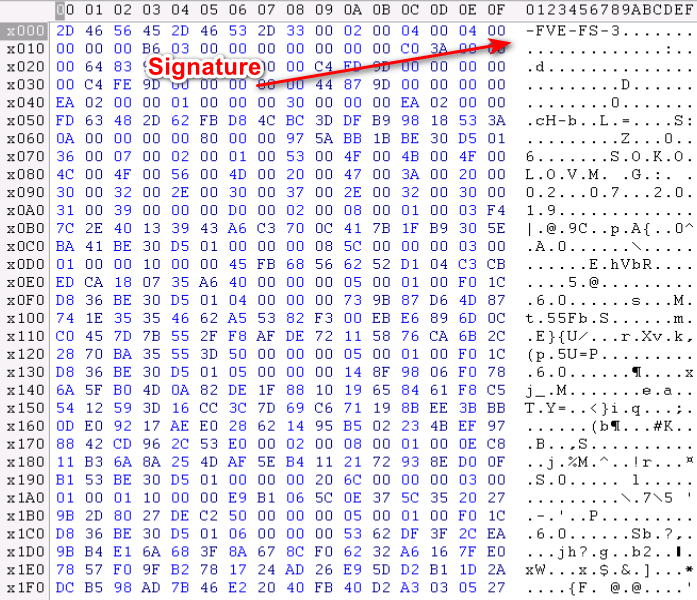

Полный логический анализ позволяет локализовать все имеющиеся копии метаданных:

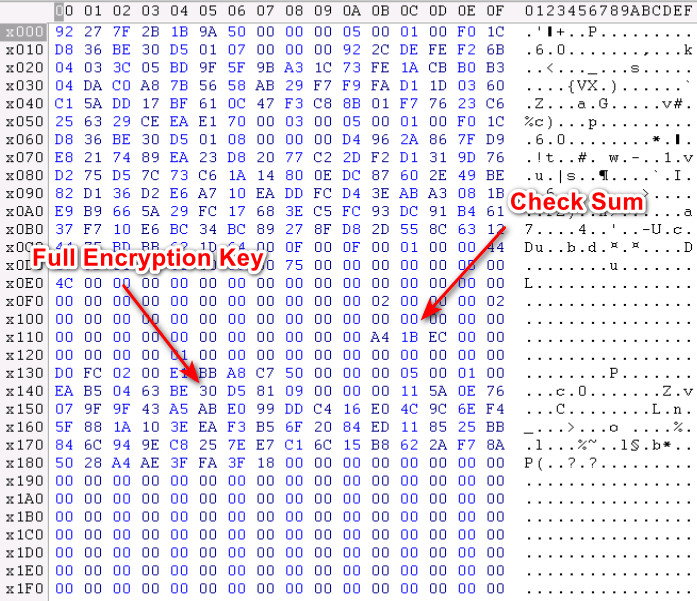

В следующем секторе лежит «полный ключ» тома, который и потребуется расшифровать известным паролем:

Повреждение метаданных может быть некритичным, но из-за несовпадения поля контрольной суммы система шифрования будет воспринимать метаданные как повреждённые и давать ошибку типа «неверный пароль пользователя» даже при верном пароле, или вообще не воспринимать том, как подлежащий расшифровке. Произвести дешифрование повреждённого диска BitLocker в таком случае можно произведя необходимые правки КС.

Интересный лайфхак: в найденных копиях метаданных могут обнаружиться версии, содержащие незащищённый Volume Master Key! Такое может случиться, если пользователь выполнял приостановку или отключение защиты ранее, затем включив её повторно. Отключение шифрования не модифицирует шифрованные данные, а всего лишь расшифровывает «основной ключ» тома, тем не менее, в результате получить доступ к зашифрованным файлам окажется относительно несложно. Таким образом для расшифровки или взлома BitLocker нет никакой разницы, каким образом была реализована защита VMK, модулем TPM или паролем пользователя, если логический анализ сможет отыскать открытую версию ключа шифрования.

Восстановление данных TrueCrypt и VeraCrypt

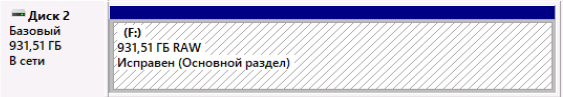

Нередко вследствие логического или аппаратного сбоя зашифрованного TrueCrypt или VeraCrypt накопителя складывается ситуация, когда пользователь сталкивается с невозможностью расшифровать диск или том с известным паролем или файлом-ключом. Иногда программа шифрования показывается наличие зашифрованного тома, но после применения пароля файловая система на расшифрованном диске видится, как RAW (не размеченная).

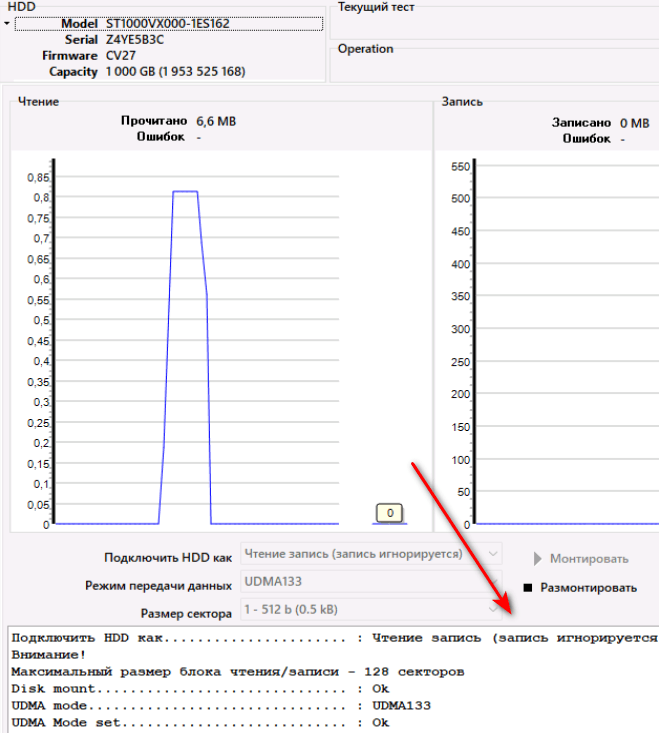

Для выполнения анализа требуется исключить возможность самопроизвольной неконтролируемой записи на исследуемый диск, особенно если не была сделана резервная посекторная копия.

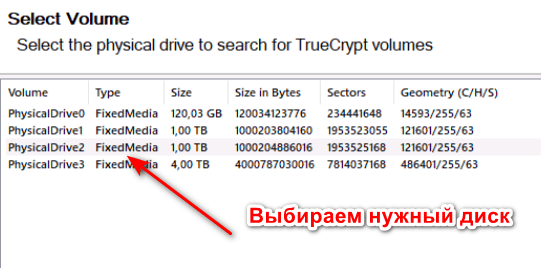

Выбираем нужный для исследования физический диск из числа доступных.

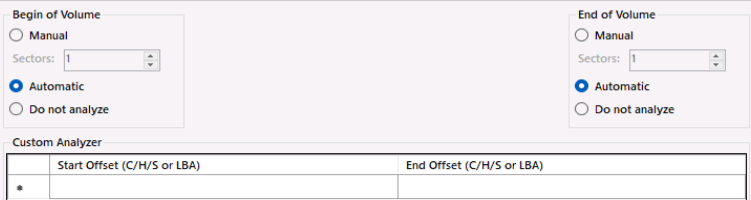

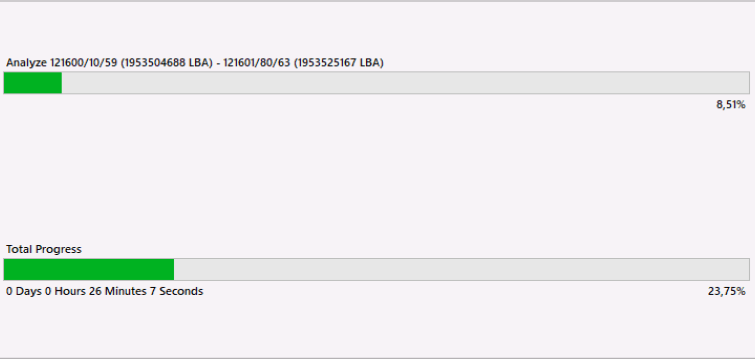

Определяем начало и конец области поиска шифрованных данных, можно использовать как автоматическое определение, так и указать смещения от начала и конца вручную.

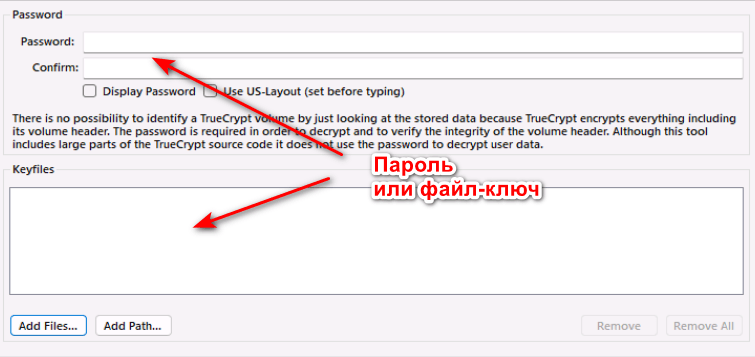

На следующем этапе понадобится ввести известный пароль или файл-ключ, использованный для первоначального шифрования дисков.

После выполнения сканирования будут найдены шифрованные поврежденные тома Трукрипт или Веракрипт, которые можно будет подмонитровать в систему и провести дополнительное логическое сканирование расшифрованной области.

Восстановление пароля truecrypt и veracrypt

Восстановление данных из контейнера «веракрипт» или «трукрипт» в ситуации с забытым или утраченным паролем — задача хоть и сложная, но вполне реализуемая, и в нашей лаборатории такие заказы не раз удавалось успешно выполнить. Файл-контейнер или зашированный диск (раздел) представляет собой структуру, заполненную т.н. «белым шумом», по уровню энтропии превосходящую большинство видео-файлов. Подбор пароля заключается в извлечении HASH данных из контейнера или диска, к которым и будет применяться маска, подобранная на основе компиляции известного или предполагаемого алгоритма шифрования и применённого к алгоритму последовательно перебираемого варианта пароля.

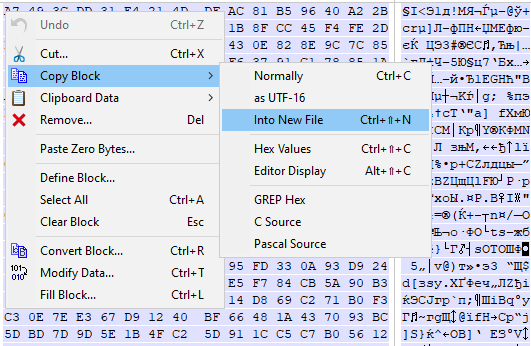

Вычленение хэша для truecrypt и veravrypt контейнеров происходит по схожей методике, с помощью шестнадцатеричного редактора, путём ручного выделения 200h байт в определённой части образа и сохранения выделенного фрагмента в отдельный файл.

Далее к полученному хэшу применяются авторские методики, основанные на специализированном подходе с использованием таблиц предвычисления, для генерации которых мы прибегаем к помощи партнёрских распределённых вычислительных сетей, что позволяет успешно подбирать довольно сложные пароли в разумные сроки. Если достоверно не известен алгоритм применённого шифрования приходится дополнительно перебирать варианты, начиная с наиболее часто встречающегося «дефолтного» AES SHA-512.

Если вы столкнулись с проблемой, связанной с необходимостью восстановить файлы с зашифрованного диска, тома или раздела, которую не в состоянии решить самостоятельно, обращайтесь за помощью в нашу лабораторию!

Читать так же:

Восстановление данных с Seagate Secure SED

Как получить доступ к пользовательским файлам на Seagate Secure (SED) дисках

Восстановление файлов после вируса шифровальщика

Анализ и восстановление заражённых вирусом вымогателем данных

Парнёрские ботнет сети это имеется ввиду армия инфицированных компьютеров по всему миру которая используя железо легальных вледельцев и их электричество бесплатно выполняет Вам работу. Майнит или как в данном случае вламывает. Теперь вот как называется воровство.

Для Труекрипт был выполнен независимый аудит. Критические уязвимости не были найдены. Взлом грубой силой криптостойкого пароля к комбинации Кузнечик-Серпент-Камелия займёт вечность.

Есть разные варианты атак, у нас получалось пару раз подобрать на первый взгляд очень сложный и длинный пароль за несколько часов, предварительно применив определённые методики.

Определённые методики? Единственная методика, которая поможет избежать вечного перебора, это вспоминания части пароля или методики его создания. Например: пользователь использует 3 разных слова и случайно вставляет туда 2-3 цифры. Это сильно снизит варианты для перебора и реально уложится в несколько часов.

Если у вас есть методика взлома сложного пароля из 10+ символов с нуля и без подсказок, то хотелось бы услышать это. По сути, именно это многие хотят увидеть в статье. Про то что «самое главное хеш пароля по сути который мы и ломаем» мне кажется 80% специалистов это знают.

Куда мне ввести ключ восстановления который вера крипт предлагает сохранить на флэшку в конце шифрования если я не могу войти в ноутбук

Не подумав, удалил один из разделов зашифрованного диска с помощью инструмента винды Управление дисками. Теперь диск не дешифруется, нарушена видимо структура заголовков. Родной флешки Rescue disk Veracrypt нет. Можно ли восстановить информацию с этого диска?

Ситуация следующая: через Центр обновления Windows я установил обновление 24H2 (Windows 11), перезагрузил ноутбук (Lenovo IdeaPad 5 Pro 16ACH6). Далее, с помощью приложения Lenovo Vantage начал устанавливать обновление BIOS с текущей версии GGCN32WW на версию GGCN40WW. В процессе установки и перезагрузки системы появился экран, на котором система попросила ввести код восстановления BitLocker. Это всё. Кода восстановления у меня нет. Пароль к учетной записи Microsoft утерян. Пароль к учетной записи Google (которая соотнесена с учетной записью Microsoft) также утерян.

необходимо восстановить данные с шифрованого диска VeraCrypt. В 2020 году в начале года создал на пк виртуальную машину на диски С, далее поставил SSD диск через USB, открыл VMWARE и начал установку виндвос 7 на диск ssd после того как установил виндовс записал важные файлы и установил вера крипт, запустил aes+twofish и зашифровал полностью диск ssd с виндовс около 500 гигов! но файлов там не более 5 гигов.на протяжение дней 10 все работало! входил под паролем что установил. В какую то ночь пк выключился из за сбоя в сети просто выключили свет.утром включаю и не могу войти в зашифрованную систему писало что не верный пароль. Обратился к знакомому специалисту посмотреть диск! он сперва сделал с оригинала точную копию диска образ и запаковал его в BIN через линукс. Далее сказал нету инструментов чтобы восстанвоить и отдал мне диск! недавно пробывали переписать этот образ и открыть сами так и не удалось! оригинал образа сохранённый на диски! Известный пароль имеется и имеется также ключ! но вот восстановить не удается не хватает опыта.Могли ли вы в этом вопросе помочь? сейчас образ bin на диски том на который и записывали с оригинала! диск оригинальный утерян (но это BIN точная копия того оригинала шифрованого. Необходимо шифрованый раздел дешифровать и загрузить систему и достать файлы.

Добрый день, на ноутбук установил (конец октября 2025) винду11 на ссд диск (samsung ssd 960evo 3b7qcxe7, 250Gb) с данными, забыв, что есть бэкап, но под паролем. на этом диске были личные файлы в т.ч. kdbx-файл программы KeePass2. этот файл содержал в т.ч. пароль для бэкапа в виде VeraCrypt тома (зашифрованной и запароленной папки-копии, хранящейся на внешнем хдд диске (WD MyPassport_0732, «wd_red», 500Gb). после установки виндовс11, папки «олд.виндовс» нет, т.к. специально устанавливал виндовс11 при помощи т.н. xml-файла ответов. т.е. сейчас системный ссд это ссд с затёртыми личными данными и новой виндовс11. (для полноты: нынешний ссд диск с данными это бывший системный; думаю, он не представляет интереса). (внутренние) ссд диски физические. Касательно внешнего хдд диска (wd_red_ 500Gb): до создания на нём зашифрованного VeraCrypt-бэкапа размером 400Gb, мои файлы хранились на этом диске в незашифрованном виде, т.е. просто как копия папки с подпапками и файлами, как и на (внутреннем) ссд 960evo. (Размер самой папки с личными файлами был меньше, чем 400 Гб, просто выделил под том больше места.) Есть ещё один внешний хдд (wdc wd20nmvw-11edzs6 01.01a01, 2Tb) там года 2-4 назад были мои файлы, среди которых был kdbx-файл. но его версия скорее всего не содержала нужного пароля для VeraCrypt-тома, т.к. это было, скорее всего, до того как я сделал зашифрованный бэкап. Но этот диск до случая с виндой я отформатировал (август 2025) рекувой с одинарным затиранием нулями. ноутбуком старался не пользоваться, хотя забыл и установил браузер хром. последующие установки нижеперечисленных программ делал на нынешний несистемный (бывший системный) диск. Итак, есть 3 физических диска, на которых скорее всего уже давно нет полностью/частично нужного kdbx-файла: 1) ssd 960evo, внутренний, бывший дата-диск 2) hdd wd_red, внешний 3) hdd wd_blue, внешний видел 2 пути: 1) искать kdbx-файл на упомянутых дисках 2) брутить том VeraCrypt. 1) из наскоков по форумам, понял, что SSD и TRIM не дают надежды, а продолжение работы и установка программ тем более. пытался искать тот kdbx файл с помощью: 1) R-Studio demo 2) DMDE 3) Recuva 4) Autopsy 5) др. Recuva нашла только огрызок какого-то kdbx-файла. В настройки поиска и его результатах в других программах особо не разобрался, но вроде как не нашлось. размер нужного kdbx-файла скорее всего менее 2-5 Мб, т.к. там только текст вроде как. 2) пароль для VeraCrypt-тома состоит из 128?...256? символов, т.е. комбинаций больше, чем частиц во Вселенной и какие-то сотни миллиардов лет на брутфорс. тип шифрования я не помню, наверное, самый лучший или тот, что был по умолчанию.

Перестал монтироваться внешний USB диск(samsung) в VeraCrypt с сообщением -неверный пароль -неверное число PIM -неверный хеш mount volume 8424 Монтировали по паролю, пароль точно верный. Случилось это скорей всего после того как вынули диск неразмонтировав. Возможно как-то получить доступ к нему или данные вытащить?